Aktuelles

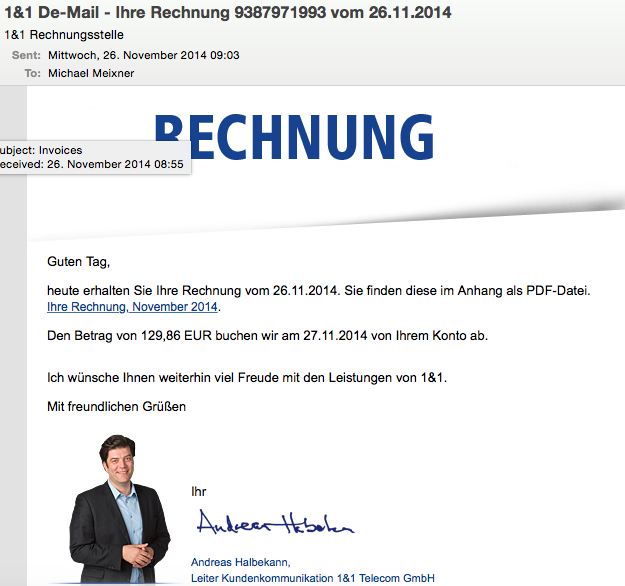

Alles rund um Computer Forensic

Alles rund um Computer Forensic

Werden Sie abgehört?

Professionelle Lauschabwehr, Ihr zuverlässiger Schutz gegen Abhörmaßnahmen aller Art.

Unter aktiver Lauschabwehr (auch „Sweep“) wird die gezielte Suche nach Audio und Video Abhörgeräten, welche im Volksmund unter dem Sammelbegriff „Wanzen“ bekannt sind, verstanden.

Effiziente Beweissicherung durch professionellen Privatdetektiv in Wien und Niederösterreich.

Staatlich geprüfte Detektei PÖCHHACKER mit hauptberuflichen Detektiven für privat und Wirtschaft. Kostenloses Beratungsgespräch in unseren Detektivbüros in Wien oder St.Pölten.

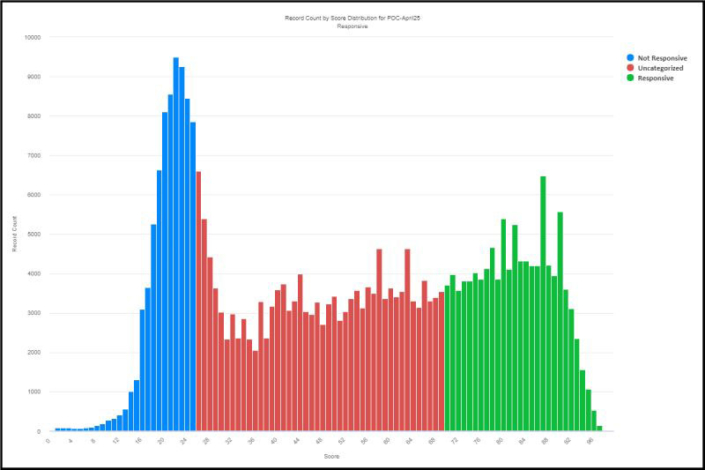

Iconect ist unser eDiscovery Provider und enger Partner in Sachen Hosting von eDiscovery Projekten in Europa.

Mit der professionellen Software XERA sind wir in der Lage kurzfristig große Datenmengen für den Review online zur Verfügung zu stellen.

Die Firma Tems ist unser kompetenter Technologiepartner in Sachen IT.

Tems unterstützt uns mit Manpower bei wirklichen größeren Fällen, in dem neben der klassischen computerforensischen Arbeiten noch zusätzlichen Neuinstallation wie VMWare oder neue Domänen notwendig sind.

Diese Seite verwendet Cookies. Mit der Weiternutzung der Seite, stimmst du die Verwendung von Cookies zu.

Einstellungen akzeptierenVerberge nur die BenachrichtigungEinstellungenWir können Cookies anfordern, die auf Ihrem Gerät eingestellt werden. Wir verwenden Cookies, um uns mitzuteilen, wenn Sie unsere Websites besuchen, wie Sie mit uns interagieren, Ihre Nutzererfahrung verbessern und Ihre Beziehung zu unserer Website anpassen.

Klicken Sie auf die verschiedenen Kategorienüberschriften, um mehr zu erfahren. Sie können auch einige Ihrer Einstellungen ändern. Beachten Sie, dass das Blockieren einiger Arten von Cookies Auswirkungen auf Ihre Erfahrung auf unseren Websites und auf die Dienste haben kann, die wir anbieten können.

Diese Cookies sind unbedingt erforderlich, um Ihnen die auf unserer Webseite verfügbaren Dienste und Funktionen zur Verfügung zu stellen.

Da diese Cookies für die auf unserer Webseite verfügbaren Dienste und Funktionen unbedingt erforderlich sind, hat die Ablehnung Auswirkungen auf die Funktionsweise unserer Webseite. Sie können Cookies jederzeit blockieren oder löschen, indem Sie Ihre Browsereinstellungen ändern und das Blockieren aller Cookies auf dieser Webseite erzwingen. Sie werden jedoch immer aufgefordert, Cookies zu akzeptieren / abzulehnen, wenn Sie unsere Website erneut besuchen.

Wir respektieren es voll und ganz, wenn Sie Cookies ablehnen möchten. Um zu vermeiden, dass Sie immer wieder nach Cookies gefragt werden, erlauben Sie uns bitte, einen Cookie für Ihre Einstellungen zu speichern. Sie können sich jederzeit abmelden oder andere Cookies zulassen, um unsere Dienste vollumfänglich nutzen zu können. Wenn Sie Cookies ablehnen, werden alle gesetzten Cookies auf unserer Domain entfernt.

Wir stellen Ihnen eine Liste der von Ihrem Computer auf unserer Domain gespeicherten Cookies zur Verfügung. Aus Sicherheitsgründen können wie Ihnen keine Cookies anzeigen, die von anderen Domains gespeichert werden. Diese können Sie in den Sicherheitseinstellungen Ihres Browsers einsehen.

Wir nutzen auch verschiedene externe Dienste wie Google Webfonts, Google Maps und externe Videoanbieter. Da diese Anbieter möglicherweise personenbezogene Daten von Ihnen speichern, können Sie diese hier deaktivieren. Bitte beachten Sie, dass eine Deaktivierung dieser Cookies die Funktionalität und das Aussehen unserer Webseite erheblich beeinträchtigen kann. Die Änderungen werden nach einem Neuladen der Seite wirksam.

Google Webfont Einstellungen:

Google Maps Einstellungen:

Google reCaptcha Einstellungen:

Vimeo und YouTube Einstellungen:

Sie können unsere Cookies und Datenschutzeinstellungen im Detail in unseren Datenschutzrichtlinie nachlesen.

Datenschutzerklärung